About policies for security settings in your enterprise

You can enforce policies to control the security settings for organizations owned by your enterprise on GitHub Enterprise Server. By default, organization owners can manage security settings. For more information, see "Keeping your organization secure."

Requiring two-factor authentication for organizations in your enterprise

Enterprise owners can require that organization members, billing managers, and outside collaborators in all organizations owned by an enterprise use two-factor authentication to secure their user accounts.

Before you can require 2FA for all organizations owned by your enterprise, you must enable two-factor authentication for your own account. For more information, see "Securing your account with two-factor authentication (2FA)."

Warnings:

- When you require two-factor authentication for your enterprise, members, outside collaborators, and billing managers (including bot accounts) in all organizations owned by your enterprise who do not use 2FA will be removed from the organization and lose access to its repositories. They will also lose access to their forks of the organization's private repositories. You can reinstate their access privileges and settings if they enable two-factor authentication for their account within three months of their removal from your organization. For more information, see "Reinstating a former member of your organization."

- Any organization owner, member, billing manager, or outside collaborator in any of the organizations owned by your enterprise who disables 2FA for their account after you've enabled required two-factor authentication will automatically be removed from the organization.

- If you're the sole owner of a enterprise that requires two-factor authentication, you won't be able to disable 2FA for your user account without disabling required two-factor authentication for the enterprise.

Before you require use of two-factor authentication, we recommend notifying organization members, outside collaborators, and billing managers and asking them to set up 2FA for their accounts. Organization owners can see if members and outside collaborators already use 2FA on each organization's People page. For more information, see "Viewing whether users in your organization have 2FA enabled."

-

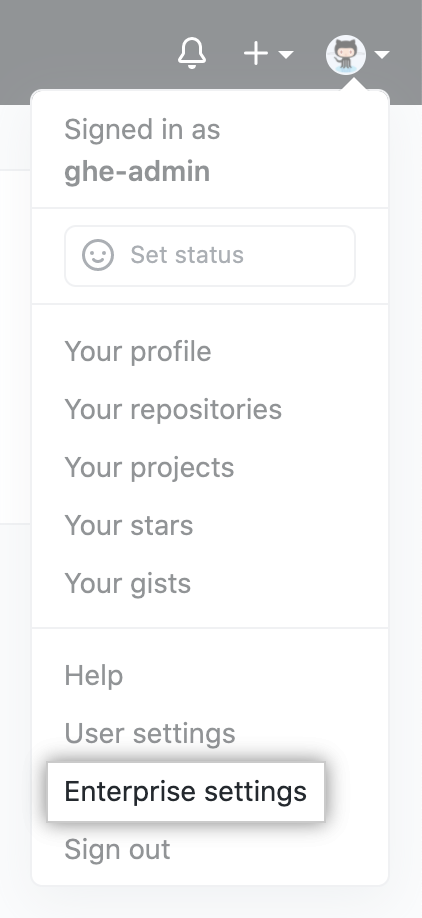

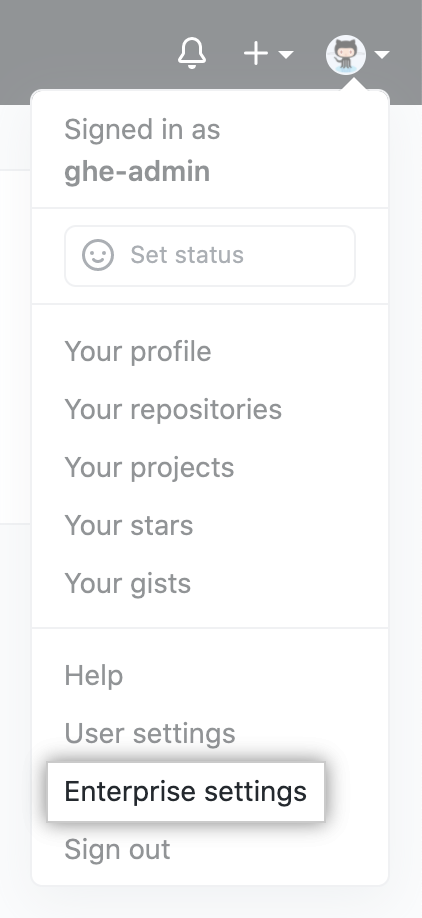

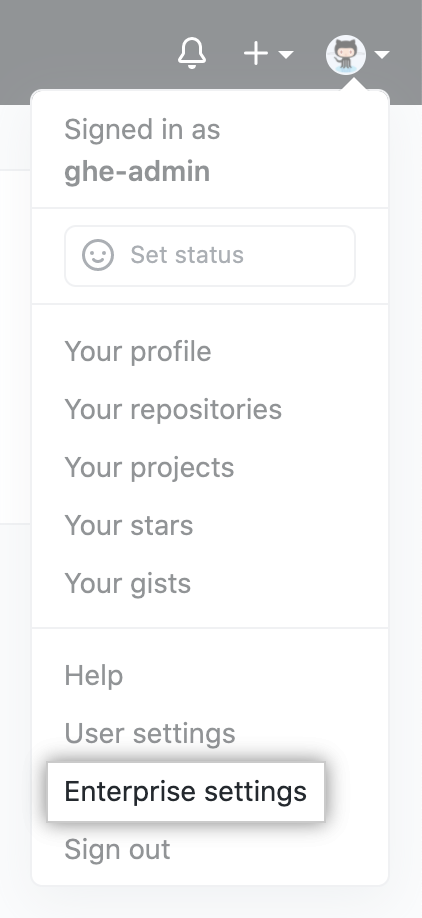

En la esquina superior derecha de GitHub Enterprise Server, da clic en tu foto de perfil y luego en Configuración de empresa.

-

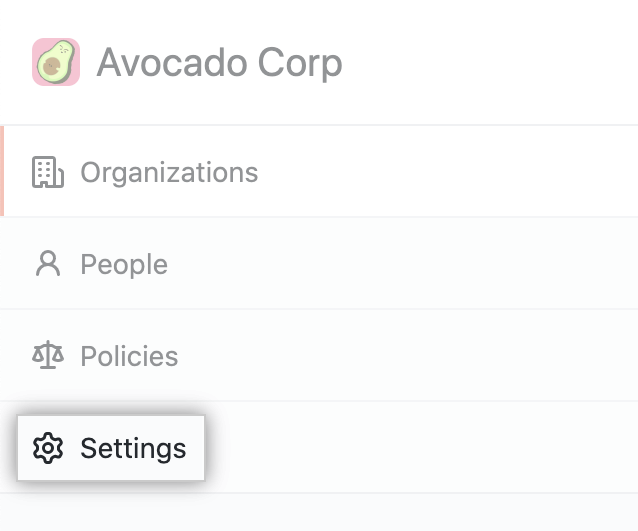

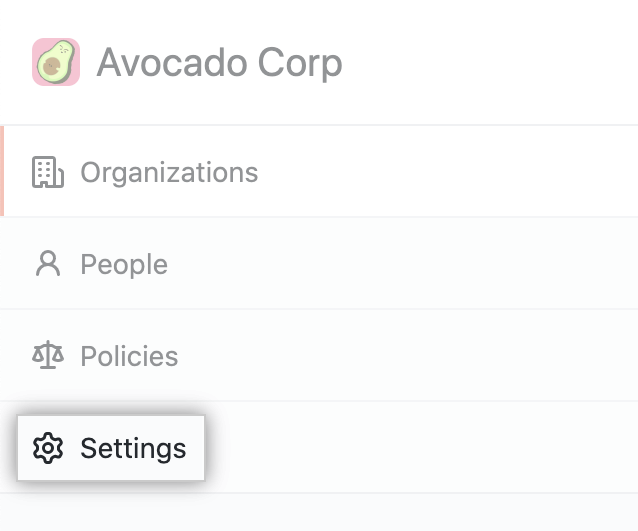

En la barra lateral de la cuenta de empresa, haz clic en Settings (Configuraciones).

-

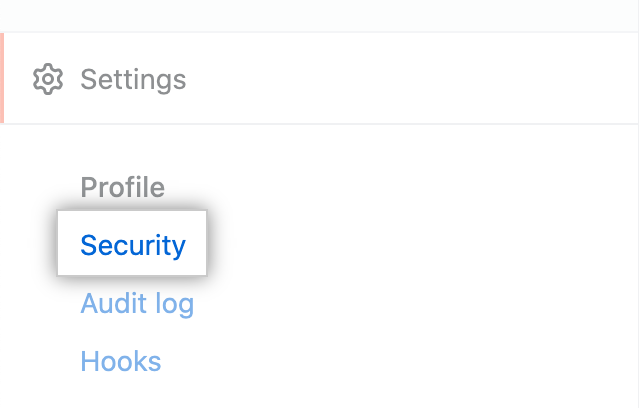

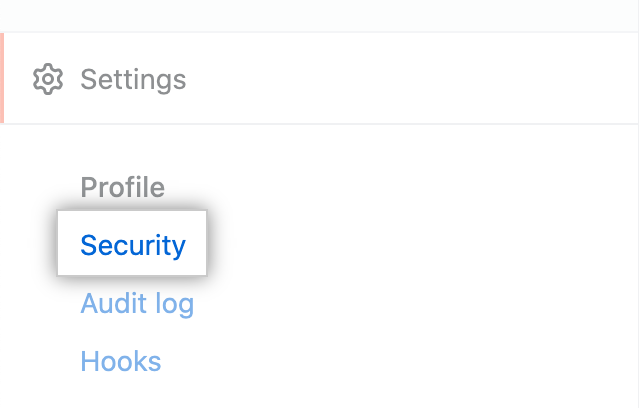

En la barra lateral izquierda, haz clic en Security (Seguridad).

-

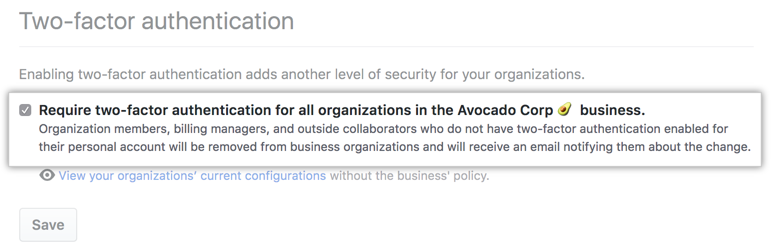

Under "Two-factor authentication", review the information about changing the setting. Opcionalmente, para ver la configuración actual en todas las organizaciones de la cuenta empresarial antes de requerir alguna configuración adicional, da clic en Ver las configuraciones actuales de tus organizaciones.

-

Under "Two-factor authentication", select Require two-factor authentication for all organizations in your business, then click Save.

-

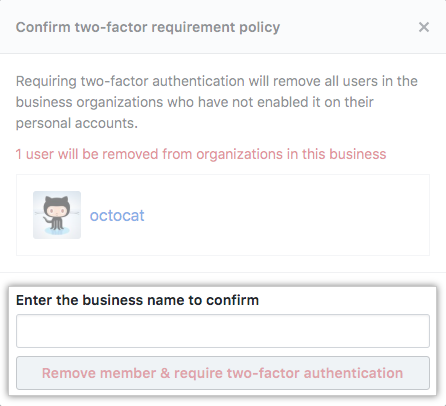

If prompted, read the information about members and outside collaborators who will be removed from the organizations owned by your enterprise. To confirm the change, type your enterprise's name, then click Remove members & require two-factor authentication.

-

Optionally, if any members or outside collaborators are removed from the organizations owned by your enterprise, we recommend sending them an invitation to reinstate their former privileges and access to your organization. Each person must enable two-factor authentication before they can accept your invitation.

Managing SSH certificate authorities for your enterprise

You can use a SSH certificate authorities (CA) to allow members of any organization owned by your enterprise to access that organization's repositories using SSH certificates you provide. Puedes solicitar que los miembros usen certificados SSH para acceder a los recursos de la organización, a menos que el acceso por SSH esté inhabilitado en tu repositorio. For more information, see "About SSH certificate authorities."

Cuando emites cada uno de los certificados de cliente, debes incluir una extensión que especifique para cuál usuario de GitHub Enterprise Server es cada uno de ellos. Para obtener más información, consulta Acerca de las autoridades de certificación de SSH".

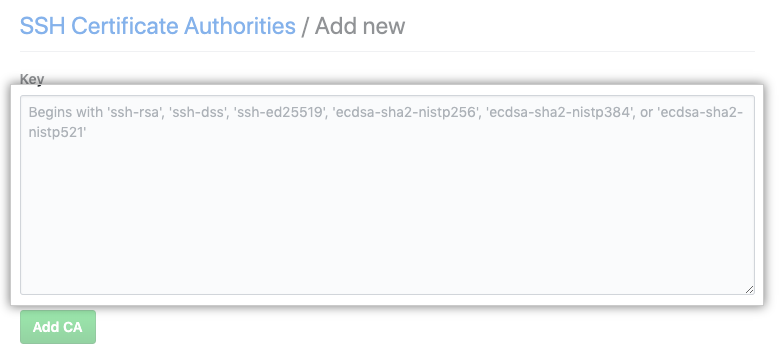

Adding an SSH certificate authority

If you require SSH certificates for your enterprise, enterprise members should use a special URL for Git operations over SSH. For more information, see "About SSH certificate authorities."

-

En la esquina superior derecha de GitHub Enterprise Server, da clic en tu foto de perfil y luego en Configuración de empresa.

-

En la barra lateral de la cuenta de empresa, haz clic en Settings (Configuraciones).

-

En la barra lateral izquierda, haz clic en Security (Seguridad).

-

A la derecha de "Autoridades de Certificados SSH", da clic en Nueva Autoridad.

-

Debajo de "Llave", pega tu llave SSH pública.

-

Da clic en Agregar Autoridad.

-

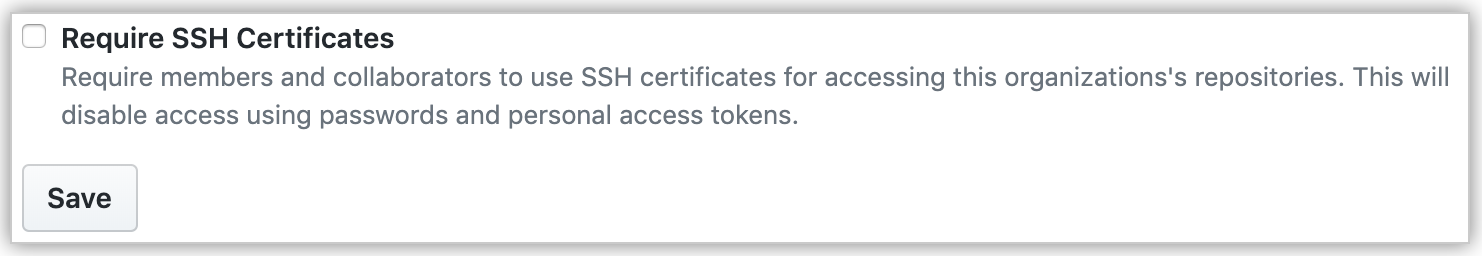

Opcionalmente, para requerir que los miembros utilicen certificados SSH, selecciona Requerir Certificados SSH y después da clic en Guardar.

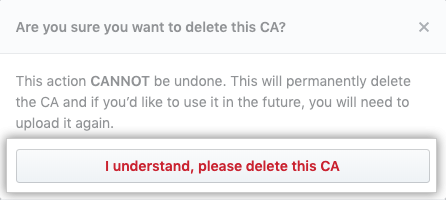

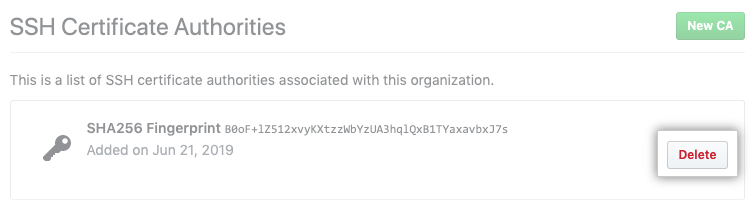

Deleting an SSH certificate authority

Deleting a CA cannot be undone. If you want to use the same CA in the future, you'll need to upload the CA again.

-

En la esquina superior derecha de GitHub Enterprise Server, da clic en tu foto de perfil y luego en Configuración de empresa.

-

En la barra lateral de la cuenta de empresa, haz clic en Settings (Configuraciones).

-

En la barra lateral izquierda, haz clic en Security (Seguridad).

-

Debajo de "Autoridades de Certificados SSH", a la derecha la autoridad que quieras borrar, da clic en Borrar.

-

Lee la advertencia y después da clic en Entiendo, por favor borra esta Autoridad.